In our previous article, we explored how to integrate security into each phase of the software development lifecycle (SDLC) for general applications. Now, we will focus this knowledge on the world of embedded applications. In systems where hardware and software intersect, ensuring security is even more challenging and crucial. This article discusses how to adapt secure development practices to the context of embedded systems, offering insights, tips, and best practices to protect the devices that are part of our daily lives.

Why Focus on Security for Embedded Applications?

Embedded systems are present in various fields, such as automobiles, IoT devices, industrial equipment, and smart appliances. Unlike traditional software, these systems face unique challenges:

- Limited Resources: Processors, memory, and power are often constrained, limiting the implementation of complex security solutions.

- Hardware Integration: Direct interaction with physical components increases the attack surface, requiring specific measures to protect both software and hardware.

- Difficult Updates: Many embedded devices have long life cycles, and firmware updates can be complex or even unfeasible, making vulnerability prevention essential.

- Critical Environment: In industries such as automotive and industrial, security failures can have severe consequences, affecting user safety and system integrity.

These particularities highlight the importance of an SDLC adapted for embedded applications, where each phase must be carefully planned and executed with a security focus.

Challenges of Secure Development in Embedded Systems

Before diving into SDLC adaptation, it is crucial to understand the primary security challenges in embedded systems:

- Processing and Memory Limitations: Implementing encryption and other security measures may require resources that the device lacks.

- Diversity of Architectures: The variety of microcontrollers and embedded operating systems requires customized solutions and, often, the development of tailored code.

- Connectivity and Network Exposure: Connected devices can be targets for remote attacks, necessitating robust authentication mechanisms and encrypted communications.

- Hardware Integration: Hardware security, such as using trusted platform modules (TPM) or secure boot, must be integrated into software development.

Recognizing these challenges is the first step in building a secure development strategy that minimizes risks and ensures the robustness of embedded systems.

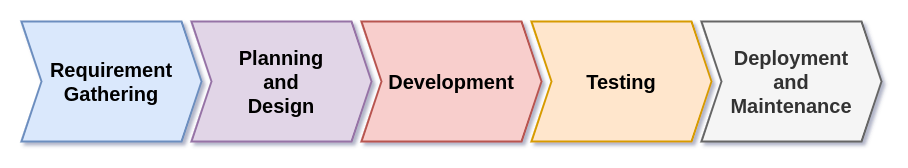

Adapting SDLC for Embedded Applications

As with traditional applications, the SDLC for embedded systems can be divided into phases. However, each stage requires special attention due to the constraints and requirements of embedded devices.

1. Requirements Gathering and Planning

At this stage, it is essential to define the scope and system requirements, considering both functionalities and hardware-imposed constraints.

- Definition of Functional and Non-Functional Requirements:

- Functional: What the device must do (e.g., monitoring, process control, communication).

- Non-Functional: Performance, power consumption, response time, and, most importantly, security requirements.

- Risk Management:

- Identify potential threats specific to embedded systems, such as attacks on physical interfaces, communication interception, and firmware vulnerabilities.

- Compliance Requirements and Certifications:

- Consider standards and certifications specific to embedded devices, such as NIST guidelines, FIPS, or security standards for the automotive and IoT industries.

- Planning for Updates and Maintenance:

- Establish strategies for firmware updates, considering the difficulties of physical access and the need to minimize service interruptions.

2. Design and Architecture

In embedded systems design, the integration between hardware and software requires detailed planning to ensure security measures are effective and compatible with device limitations.

- Threat Modeling:

- Conduct threat modeling focused on unique embedded system risks, such as physical attacks (e.g., firmware extraction), exploitation of communication interfaces, and sensor manipulation.

- Attack Surface Evaluation:

- Identify vulnerabilities in both software and hardware. Consider security for interfaces like USB, Bluetooth, Wi-Fi, and other connectivity methods.

- Implementation of Hardware Security Measures:

- Use technologies such as secure boot, TPM modules (Trusted Platform Module), and memory encryption to ensure device integrity from startup.

- Defense-in-Depth Architecture:

- Combine security measures at different levels—from hardware to software—to create complementary protection layers.

3. Secure Development and Implementation

During development, secure coding practices must be adapted to the reality of embedded systems.

- Secure Coding Practices for Firmware:

- Follow specific guidelines for programming in resource-limited environments, avoiding common vulnerabilities such as buffer overflows and code injection.

- Dependency and Library Management:

- Ensure the security of the libraries and drivers used. In embedded systems, the compatibility and efficiency of these dependencies are critical.

- Resource Optimization:

- Implement security solutions that are efficient in processing and memory usage without compromising device performance.

- Continuous Integration and Unit Testing:

- Adopt DevSecOps practices adapted for embedded systems, ensuring that each modification is tested for security and performance flaws.

4. Testing, Verification, and Validation

Testing embedded devices requires methodologies that cover both software and hardware.

- Static and Dynamic Firmware Testing:

- Use tools for static code analysis to identify potential vulnerabilities and dynamic testing to simulate real attacks in the device environment.

- Specialized Code Reviews:

- Conduct code reviews focused on embedded development specifics, considering security, performance, and efficient resource usage.

- Hardware-Software Integration Testing:

- Ensure that communication between hardware and software components is secure and functions as intended.

- Validation of Communication Protocols:

- Ensure that implemented communication protocols, such as MQTT for IoT or CAN for automotive applications, are properly encrypted and authenticated to prevent interception and manipulation.

5. Deployment, Operation, and Maintenance

The deployment and maintenance phase in embedded systems require specific precautions due to the inherent challenges of updates and remote monitoring.

- Firmware Update Management:

- Develop secure over-the-air (OTA) update strategies, ensuring that only authenticated firmware is installed and that the device can recover from update failures.

- Continuous Monitoring and Remote Diagnostics:

- Implement monitoring systems that can detect abnormal behaviors and potential intrusions, enabling quick and effective responses.

- Incident Response Plans:

- Establish clear procedures for responding to security incidents, minimizing impacts, and ensuring device operational continuity.

- Device Lifecycle Management:

- Consider the complete lifecycle of the device, from production to disposal, implementing measures to protect data even in the final phases.

Frameworks and Tools for Embedded Systems Security

Adopting specialized frameworks and tools is essential to enhancing security in embedded applications. Some recommendations include:

- OWASP IoT Top 10:

- A list of the top vulnerabilities found in connected devices, serving as a guide for securing IoT and embedded systems.

- FIPS (Federal Information Processing Standards):

- Standards that establish security requirements for encryption and security modules in embedded devices.

- Common Criteria:

- An international standard providing a basis for evaluating the security of IT products, including embedded systems.

- Firmware Analysis Tools:

- Solutions that allow firmware code inspection and analysis to identify flaws and vulnerabilities before deployment.

Conclusion

Security in embedded applications requires an integrated approach adapted to the particularities of systems that combine hardware and software. By applying an SDLC specific to embedded systems, it is possible to:

- Minimize risks and vulnerabilities from requirements gathering to device maintenance.

- Ensure that resource constraints and hardware specifics are considered at every development stage.

- Adopt robust security measures that protect both software and hardware, promoting device reliability and resilience.

Investing in a secure development lifecycle for embedded applications is not just a best practice—it is a necessity to protect sensitive data, ensure service continuity, and, above all, guarantee user safety in an increasingly connected world.

If you want to continue deepening your knowledge of embedded systems security, stay tuned for upcoming articles. Also, explore other content on our blog to discover essential tips, frameworks, and practices to make your projects robust and secure.

Ahaa, é uma boa discussão a respeito deste postagem neste lugar neste site, eu

li tudo isso, então agora eu também estou comentando aqui.

Obrigado pelo feedback.

Estas são genuinamente maravilhosas ideias em sobre blogs.

Você tocou em alguns bons coisas aqui. De qualquer forma,

continue escrevendo.

Continuarei. Primeiro irei terminar de escrever sobre o Software Security. Ai voltarei a escrever sobre os demais assuntos: Embedded e Hardware Security.

Obrigado pelo feedback.

Eu vou imediatamente agarrar seu feed rss como eu não posso encontrar seu e-mail assinatura link

ou serviço de newsletter. Você tem algum? Por favor permita eu saber a fim de que eu

possa assinar. Obrigado.

Infelizmente não tenho newsletter ainda. Quem sabe algum dia.

Obrigado pelo feedback.

Estou surfando online há mais de 3 horas hoje,

mas nunca encontrei nenhum artigo interessante como o seu.

É bastante válido para mim. Na minha opinião, se todos os proprietários de sites e blogueiros fizessem um bom conteúdo como você fez,

a web seria muito mais útil do que nunca.

Salvo como favorito, Eu realmente gosto seu site!

Estou surfando online há mais de 4 horas hoje, mas nunca encontrei nenhum artigo interessante

como o seu. É bastante válido para mim. Na minha visão,

se todos os proprietários de sites e blogueiros fizessem um bom conteúdo como você fez, a

web seria muito mais útil do que nunca.|

Eu não consegui resistir comentar. Excepcionalmente bem escrito!|

Eu vou imediatamente agarrar seu feed rss como eu não posso encontrar

seu email assinatura link ou serviço de e-newsletter.

Você tem algum? Gentilmente permita eu reconhecer a fim de que

eu possa assinar. Obrigado.|

É perfeito momento para fazer alguns planos para o futuro e é hora de ser feliz.

Eu li este post e se eu pudesse eu quero sugerir a

você algumas coisas interessantes ou dicas. Talvez você pudesse escrever os próximos artigos referindo-se a este artigo.

Eu quero ler ainda mais coisas sobre isso!|

É perfeito momento para fazer alguns planos para o

longo prazo e é hora de ser feliz. Eu li aprendi este

post e se eu puder eu desejo sugerir você algumas questões interessantes ou dicas.

Talvez você pudesse escrever subsequentes artigos referindo-se a deste artigo.

Eu desejo aprender mais questões aproximadamente isso!|

Eu tenho navegado online mais de três horas hoje, ainda eu de forma alguma encontrei nenhum artigo que

chame a atenção como o seu. É belo valor o suficiente para mim.

Na minha visão, se todos os webmasters e blogueiros fizessem bom conteúdo como você fez, a net provavelmente será muito mais útil do que nunca.|

Ahaa, é uma agradável discussão sobre deste pedaço de escrita aqui neste weblog, eu li tudo isso, então agora eu também estou comentando aqui.|

Tenho certeza de que este artigo tocou todos os pessoas

da internet, é realmente muito bom postagem sobre a construção de um novo weblog.|

Uau, este postagem é exigente, minha irmã mais nova está analisando

esses coisas, então eu vou deixar saber a ela.|

Salvo como favorito, Eu realmente gosto seu site!|

Muito legal! Alguns pontos muito válidos! Agradeço por você escrever este artigo

e o resto do site é também muito bom.|

Olá, eu acho este é um excelente site. Eu

tropecei nele 😉 eu posso retornar mais uma vez já que eu marquei.

Dinheiro e liberdade é a maior maneira de mudar, que você seja rico e continue a guiar outros.|

Uau! Estou realmente amando o modelo/tema deste site. É simples, mas eficaz.

Muitas vezes é difícil obter aquele “equilíbrio perfeito” entre

facilidade de uso e aparência. Devo dizer você fez um muito bom trabalho com isso.

Além disso, o blog carrega extremamente rápido para mim no Safari.

Excepcional Blog!|

Estas são verdadeiramente maravilhosas ideias em sobre o tópico

de blogs. Você tocou em alguns exigentes coisas aqui.

De qualquer forma, continue escrevendo.|

Todo mundo ama o que vocês geralmente fazendo.

Esse tipo de trabalho inteligente e reportagem!

Continuem com os ótimos trabalhos, pessoal. Eu incorporei vocês no blogroll.|

Olá! Alguém no meu grupo Facebook compartilhou este site conosco, então eu vim confirmar.

Estou definitivamente amando as informações.

Estou marcando e vou tuitar isso para meus seguidores!

Blog Ótimo e excelente design e estilo fantástico.|

Eu gosto o que vocês tendem a estar fazendo.

Esse tipo de trabalho inteligente e exposição! Continuem com os

maravilhosos trabalhos, pessoal. Eu adicionei vocês no meu blogroll.|

Olá você se importaria em compartilhar qual plataforma de

blog você está usando? Estou procurando começar meu próprio blog em

breve, mas estou tendo um difícil momento escolher entre BlogEngine/Wordpress/B2evolution e Drupal.

O motivo pelo qual pergunto é porque seu design e estilo parecem diferentes da maioria dos blogs e estou procurando algo completamente único.

PS Desculpe por sair do assunto, mas eu tinha que perguntar!|

Olá você se importaria em me informar qual empresa de hospedagem você

está usando? Eu carreguei seu blog em 3 completamente

diferentes navegadores da web e devo dizer que este blog carrega muito mais rápido do que a

maioria. Você pode sugerir um bom provedor de hospedagem web

a um preço razoável? Obrigado, eu aprecio isso!|

Eu gosto isso sempre que as pessoas se reúnem e compartilham

ideias. Ótimo site, continue com ele!|

Obrigado pelo bom escrito. Na verdade, foi uma conta de diversão.

Aguardo com expectativa mais coisas agradáveis de você!

No entanto, como podemos nos comunicar?|

Olá só queria te dar um aviso rápido. O texto no seu postagem parece estar saindo da

tela no Internet Explorer. Não tenho certeza se isso é um problema de formato ou algo a

ver com a compatibilidade do navegador da web, mas eu pensei que postaria para te

avisar. O design e estilo parecem ótimos! Espero que você consiga consertar o problema em breve.

Many thanks|

Este é um tópico que é próximo do meu coração…

Muito obrigado! Exatamente onde estão seus detalhes de contato?|

É muito sem esforço descobrir qualquer

tópico na rede em comparação com livros, pois encontrei este pedaço

de escrita neste site.|

Seu site tem uma página de contato? Estou com dificuldade

para localizá-lo, mas gostaria de enviar um e-mail para você.

Tenho algumas ideias para seu blog que você pode estar interessado em ouvir.

De qualquer forma, ótimo website e estou ansioso para vê-lo desenvolver com

o tempo.|

Olá! Tenho acompanhado seu site por um tempo agora

e finalmente tive a coragem de ir em frente e dar um alô para você de Huffman Tx!

Só queria dizer continue com o fantástico trabalho!|

Saudações de Califórnia! Estou entediado